Um mal Chamado Spammer !

Quem tem muitos endereços de email e checa caixas de entrada com frequência volta e meia encontra mensagens bastante suspeitas. Elas falam sobre arquivos anexos que nunca foram pedidos, saldos de bancos dos quais a pessoa não é cliente e as clássicas “fotos da festa”. Parece óbvio que é um vírus, mas há um problema: o remetente é um amigo ou parente. E agora?

Quem tem muitos endereços de email e checa caixas de entrada com frequência volta e meia encontra mensagens bastante suspeitas. Elas falam sobre arquivos anexos que nunca foram pedidos, saldos de bancos dos quais a pessoa não é cliente e as clássicas “fotos da festa”. Parece óbvio que é um vírus, mas há um problema: o remetente é um amigo ou parente. E agora?

Esse é um problema recorrente de quem é alvo ou vítima de phishing, o golpe que simula mensagens e páginas da internet em design, mas que existem apenas para copiar dados pessoais e senhas. Há quem receba dezenas dessas mensagens por semana, mesmo sem saber como a conta de email virou uma festa para esse tipo de spam.

O pior disso tudo? “Falsificar” um endereço de email e enviar mensagens em massa como se você fosse outra pessoa é uma tarefa bastante fácil para quem tem algum conhecimento na área e más intenções. Para saber como isso funciona, entretanto, primeiro é bom passar por uma aula de História.

O pioneiro SPF

Antes de 2003, o spam era um inimigo muito pior: cada servidor precisava lidar individualmente com as mensagens falsas. Naquele ano, surgiu o Sender Permitted Form (SPF), uma tentativa de criar um filtro eficiente e unificado na internet.

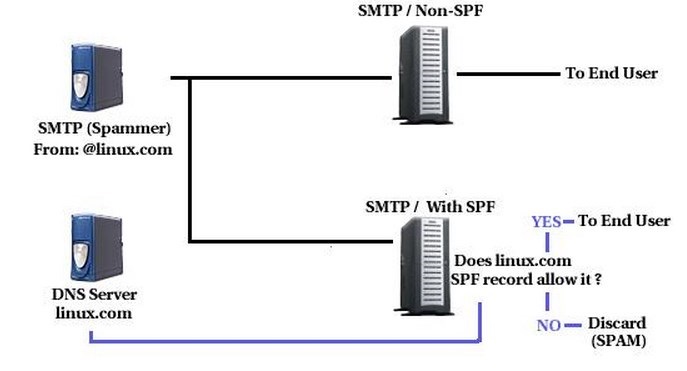

O SPF verifica se a mensagem é de um domínio autorizado. Cada vez que um email é enviado, o servidor compara o local de origem da mensagem com o que aparece no relatório do domínio desse destinatário. Se eles baterem, a mensagem passa — caso contrário, ele é marcado como spam e separado na sua caixa de entrada.

Com o SPF ativado, o servidor precisa ser confirmado primeiro antes da mensagem ser ou não enviada para a caida de entrada. Sem ele, a mensagem passa direto.

O problema é que esse “cadastro” de domínios é feito manualmente e exige administração constante, ou seja, alguém precisa atualizar sempre a lista de servidores, e essas mudanças precisam atingir todos os fornecedores de contas. Muitos adotaram, mas a maioria apostou apenas em versões mais leves do SPF, com medo de bloquear emails verdadeiros. Ou seja, algo mudou, mas poderia ser melhor.

A revolução do DMARC

E isso demorou para acontecer: o DMARC (Domain-based Message Authentication, Reporting & Conformance) é um protocolo instituído apenas em 2012 que promete filtrar melhor as mensagens, identificando quando o email é enviado no nome de outra pessoa sem autorização ou possivelmente abriga conteúdos maliciosos. Isso não significa o bloqueio de mensagens, mas um auxílio aos domínios.

O processo é mais completo e automático: ele instrui os servidores de recepção sobre como lidar com emails potencialmente falsos (rejeitando, colocando em quarentena ou deixando passar) e mostrando como eles podem encaminhar relatórios sobre mensagens falhas.

Só que a história está boa demais para ser verdade, não é? Claro que existem obstáculos: para começar, registrar relatórios não é a prioridade dos grandes servidores, que estão mais preocupados em proteger a caixa de entrada dos clientes, não os emails enviados em nome deles.

Além disso, por ser recente, nem todos os sites e serviços adotaram o DMARC. O Google e o Facebook, por exemplo, fazem parte dos membros, mas inúmeros outros servidores ainda não são aliados desse protocolo. Quando um servidor tenta confirmar a veracidade de um remetente pelo DMARC, é necessário resposta. Ou seja: um email que tente se passar por esse servidor em questão consegue facilmente, já que não há uma instrução no DMARC para barrar determinados endereços em SPF— e eles seguem normalmente para a caixa de entrada das pessoas.

Mais fácil do que você imagina

Um bom exemplo do que acontece é o seguinte: nas cartas de papel, existe o envelope e o conteúdo em si. No golpe virtual, o criminoso usa um envelope falso com uma identificação de verdade (como o endereço do seu contato) para abrigar uma mensagem carregada de malwares ou phishing. Ou seja: não é que alguém invadiu a conta da pessoa para enviar a mensagem. O que acontece é uma espécie de falsificação.

Tudo o que você precisa é de um servidor SMTP (ou seja, capaz de enviar emails) e um software de envio, como o PHP Mailer. Aí é só configurar a mensagem, preencher os endereços de remetente e destinatário e enviar. Poucos detalhes indicam a falsificação, a não ser que você analise o código-fonte da mensagem, que entrega que o envio não veio do mesmo domínio cadastrado – mas passou pelo filtro mesmo assim.

Pronto, é fácil assim. O site Lifehacker, que pediu para um especialista explicar o método e mostrá-lo na prática, recebeu mensagens falsas enviadas como se fossem contas dos próprios funcionários, algo surpreendentemente inseguro. Claro que o processo acima é apenas um resumo (faltam várias etapas e detalhes técnicos, não revelados para não incentivar o golpe), mas é basicamente essa a ação que resulta no envio de spam em massa usando seu nome.

O que eu posso fazer?

Segurança nunca é demais: às vezes, pequenas e rápidas ações podem fazer com que a sua caixa de entrada fique consideravelmente mais vazia quando o assunto é spam.

Abaixo, confira algumas atitudes que ajudam a proteger você e seus contatos.

- Não use sua conta pessoal ou profissional para qualquer coisa: tenha um endereço para deixar acumular essas bobagens, como para fazer cadastros em sites de pouca importância;

- Tome cuidado com os anexos e links presentes nos emails. Sempre cheque antes de clicar qual o endereço de destino e o formato dos documentos (às vezes, ele até tem um nome como JPG, mas é, na verdade, um EXE;

- Não ache que apenas porque o email não está na caixa de spam ele é seguro: mensagens “de verdade” podem cair na pasta de lixo e golpes acabam passando pelo filtro;

- Evite logar em computadores públicos e, se possível, use o modo anônimo do navegador;

- Tenha um aplicativo especializado na filtragem, como o cliente Eudora e oComodo Anti-Spam;

- Se você for o dono de um servidor de email, registre relatórios em DMARC para proteger as contas.